VPN — виртуальная частная сеть

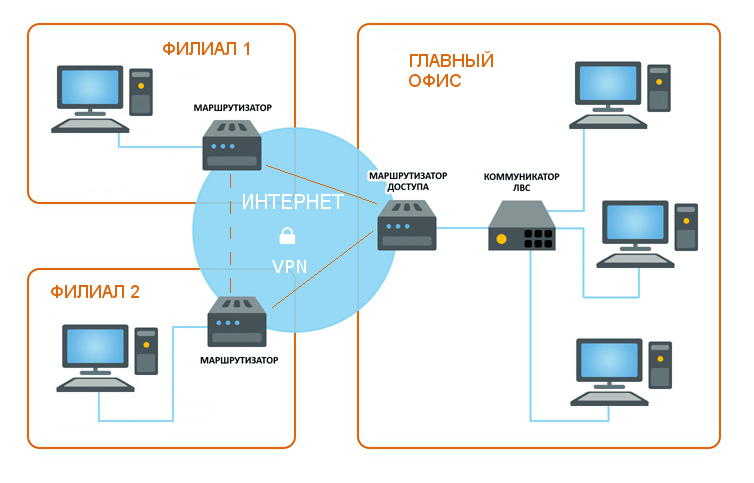

Виртуальная частная сеть (VPN, Virtual Private Network) — семейство технологий, позволяющих строить логическую сеть, объединяющую удаленно размещенные физические сети филиалов, или даже отдельных удаленных пользователей поверх другой, общей сети (в общем случае — через Интернет)

Благодаря технологиям аутентификации, шифрования и прочим криптографическим технологиям защищенность (уровень доверия) VPN не зависит от уровня доверия для «базовой» сети, по которой производится передача (чаще всего Интернет). В общем случае уровень доверия к сети Интернет невысокий, так как в него входят в том числе публичные сети, передача данных по которым производится в открытом виде.

В зависимости от используемого типа подключения могут быть объединены отдельные узлы, целые сети, и объединения смешанного типа.

В состав VPN входят внутренние и внешние сети. К внешней относится сеть передачи данных (в общем случае интернет). К внутренней относят подконтрольные сети и отдельные узлы, объединяемые в логическую защищенную сеть. Подключение отдельного удаленного компьютера к VPN-сети возможно, и производится путем подключения к серверу доступа. Сервер доступа подключен как ко внутренней, так и ко внешней сети, и обеспечивает контролируемое прохождение трафика внутрь сети VPN от входящих в нее узлов и сетей. При этом сервер доступа может быть также и клиентом. Например, если несколько региональных сетей объединены друг с другом, а также подключены к центральной сети.

Согласно семиуровневой модели OSI: VPN может разворачиваться на уровнях от канального до транспортного, однако чаще всего реализация производится на уровне не выше сетевого. Это позволяет, несмотря на применение криптографии, не затрагивать (оставлять неизменными) транспортные протоколы (например, TCP, UDP).

Чаще всего встречаются такие реализации VPN, как PPTP (Point-to-Point Tunneling Protocol), в котором используется инкапсуляция протокола PPP (Point-to-Point Protocol) в пакеты IP, и PPPoE, работающий на канальном уровне, где кадры PPP передаются через соединения Ethernet. PPTP использует дополнительное TCP-соединение для обслуживания протокола. Для PPPoE характерно наличие дополнительных возможностей — аутентификация, сжатие данных, шифрование. Существуют и другие (в том и незащищенные) реализации VPN-соединений.

VPN-соединения могут подразделяться по целому ряду параметров:

- По степени защищенности VPN делятся на доверительные и защищенные. Доверительные используются в случае, когда базовая сеть, по которой производится передача, может считаться надежной, и решается лишь задача создания виртуальной сети, то есть по сути выделение отдельного сегмента сети. Пример таких решений — MPLS (Multi-protocol label switching), и L2TP (Layer 2 Tunnelling Protocol). Эти реализации удобны, когда задачи обеспечения безопасности перекладываются на другие сервисы.

Защищенные реализации являются наиболее распространенными. Задачи обеспечения безопасности решаются в них самих непосредственно. Примерами таких реализаций являются уже упоминавшаяся PPTP, а также, например, OpenVPN, IPSec. - По способу реализации подразделяются на построенные на основе программных, аппаратных, интегрированных решений.

К первым относится, например, использование специализированного программного обеспечения, устанавливаемого на персональный компьютер или сервер. Данное решение хорошо подходит для небольших сетей. Достоинство — невысокая стоимость реализации, а также гибкость настройки и удобство применения.

Во втором случае для обеспечения безопасности используются специализированные аппаратные средства. Это решение обеспечивает высокий уровень безопасности и высокую производительность. Недостаток решения — относительно высокая цена.

Также сеть VPN может строиться на основе использования обладающих требуемым функционалом маршрутизаторов, межсетевых экранов, устройств, выполняющих комплексные функции управления сетевым трафиком, в том числе — фильтрация, сетевой экран/брандмауэр, и иные функции. - По назначению:

Intranet VPN — как правило используется для объединения в единую сеть филиалов компании;

Extranet VPN используется, когда к сети подключаются внешние пользователи, например, заказчики);

Remote Access VPN — для создания защищенного соединения между удаленным клиентом, и сегментом корпоративной сети;

Internet VPN — может использоваться для интернет-сервис провайдерами, если по одному физическому каналу подключается несколько пользователей;

Client/Server VPN — может использоваться для защиты данных, передаваемых между узлами корпоративной сети в случае необходимости обеспечить большую безопасность выбранного направления обмена. В отличие от разделения потоков с помощью VLAN, однако в данном случае для разделения используется шифрование. - По типу протокола. Доступны реализации VPN под протоколы TCP/IP, IPX и AppleTalk. Однако, поскольку наибольшее распространение приобретает протокол TCP/IP, большинство VPN решений поддерживает именно этот протокол.

Если вашей компании необходимо объединить несколько офисов в единую сеть, то «Мультиком» может предложить решение на основе услуги «VPN», с помощью которой можно объединить компьютерные и телефонные сети офисов и филиалов, контролировать все бизнес-процессы и организовать безопасный электронный документооборот вашей компании.

Основные преимущества решения от «Мультиком»:

- Организация внутренней телефонной сети с короткой нумерацией

- Зашифрованный канал связи

Рекомендуем ознакомиться: